apt持续性综合渗透经验谈第一讲-从web到pc

apt持续性综合渗透经验谈第二讲-从web到pc

APT持续性综合渗透经验谈第一讲 从Web到PC 2 更不引起警觉的挂马

第一节我们讲到,通过入侵Web服务器来对网站管理员挂马,从而打入目标公司/部门的内网。

这个方法比较适合目标采用虚拟主机的管理员,如果是内网独立服务器、独立主机的管理员,我们或许还有别的更好的办法。

因为在Web服务器挂马,很容易引起管理员的警觉的,搞不好连门都进不了就被踢了。

本章的方法比较简单,主要是讲思路的。我们通过对Web服务器进行分析,得到管理员经常访问的网站。

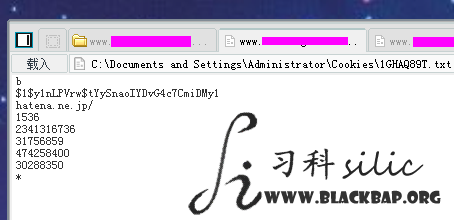

方法其实就是读取管理员的本地cookie了。有些管理员会在本地登录一些网站,例如Windows 2k8以上的版本就会把cookie存在:

C:\Documents and Settings\用户名\Cookies\ C:\Documents and Settings\Administrator\Cookies\

这个路径里面的txt基本上都是本地储存的信息。

图中内容:

$1$y1nLPVrw$tYySnaoIYDvG4c7CmiDMy1 hatena.ne.jp/ 1536 2341316736 31756859 474258400 30288350

虽然没有标签和字段等区分,但是我们仍然可以分辨出管理员访问的网站,密文(这串字符$1$y1nLPVrw$tYySnaoIYDvG4c7CmiDMy1很明显吧)

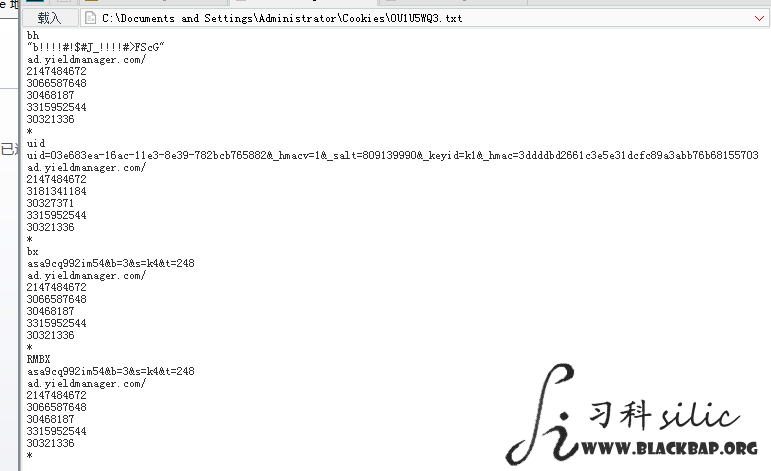

像有的cookie甚至不止一个字段,例如这种连salt都放进去的:

首先,我们可以找寻hotmail、gmail、yahoo等信息,有些管理员因为上google搜索甚至也可以找到gmail相关的信息。

除了email信息,这里我们主要还是可以挑一些软柿子,日掉,然后在上面挂马。

这里要注意一点,为了防止把Web服务器挂上马,我们选取一些管理员一定是经常访问的网页,然后下手。

选择挂马对象可以加个判断语句,反正cookie会暴露很多访问者的信息,长期统计并匹配下其实不难,主要还是考验耐心。

例如我们之前发现一个管理员经常去linuxforums.org,通过cookie发现改管理员的uid和username,但是一时半会日不下linuxforums.org,怎么办呢?

社工,通过username和email社工这货注册的其他网站并挂马,然后就挂上了。