某服务器shift后门简单分析及IFEO

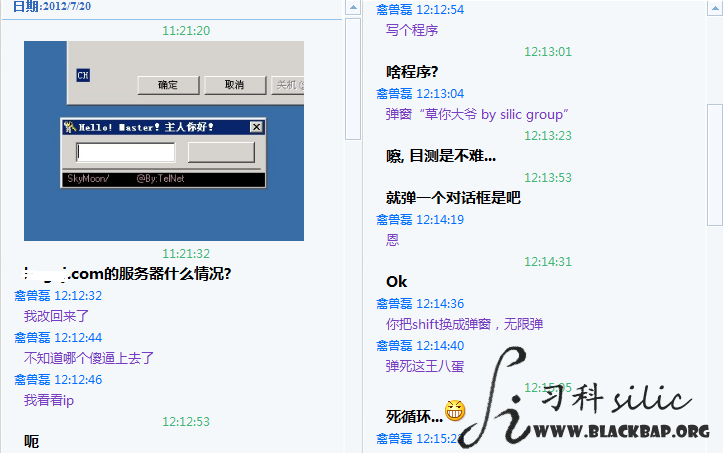

昨天想登录那服务器的时候发现账户被删了, 想用shift后门的时候发现后门居然被替换了

(shift后门写的那么丑, 完全没有DJ写的靠谱…)服务器拿回来后我上去目测了下, 并把上面的shift后门弄回来了

PEiD显示是VB写的, 当时不在家没神器, 所以一开始就扔给某大牛先分析后门登录密码, 以下内容是昨天记录的:

运行了随便输入个密码, 然后出来个消息框…(尼玛还格式化C盘, 格你妹)

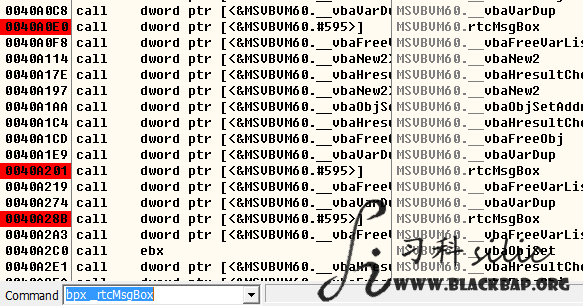

有消息框就好办了, bpx _rtcMsgBox针对消息框下断:

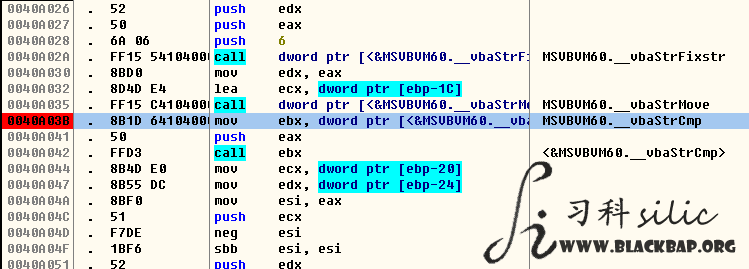

一共找到三处, 统统都下断, 然后F9运行, 输入假码, 断在0040A0E0这个地方, 向上翻…在0040A03B处有个MSVBVM60.__vbaStrCmp的比较:

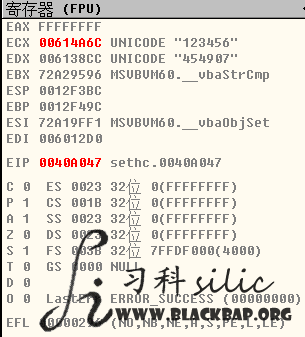

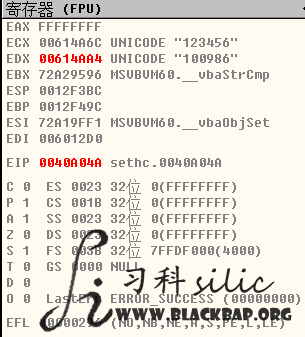

下断然后Ctrl+F2重新加载, F9运行输入假码后断在0040A03B, F7 F8单步几次到0040A044看寄存器:

明码比较, shift后门的密码是454907; F7再单步一次到0040A047可以看到另外一个后门密码:

依旧明文: 100986

简陋至极的shift后门..至此, shift后门的登录密码分析完毕.接下来该把这shift后门按照三石的恶趣味改成无限弹消息框..

#include <windows.h>

int WINAPI WinMain(HINSTANCE a,HINSTANCE b ,LPSTR c,int d)

{

while(1)MessageBox(NULL,"by Silic","草你大爷",MB_OK);

return 0;

}

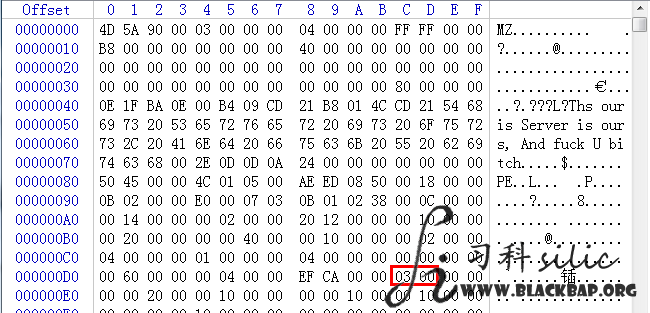

DEV C++编译了居然还有个console黑框…原因懒的找了, 有个更简单的方法:

用WinHex打开编译好的程序, 把000000DC处的0300改成0200保存即可.shift后门即用后门程序替换Windows的粘滞键程序sethc.exe, 该程序位于system32和system32\dllcache文件夹下

替换后连按5次shift居然还是出现那个2B的后门程序…

一开始以为是进程保护, 于是重启了服务器, 把当前账户所有无关进程都结束掉, 重试, 依旧不行..

最后联想到熊猫烧香的映像劫持才搞定 \

映像劫持即

\

映像劫持即Image File Execution Options(IFEO, 确切说应该是Image Hijack)

到注册表的HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\下, 有个sethc.exe的项, 里面有个“debugger”的字符串值, 其中的内容指向了system32\set.exe,替换set.exe就全部搞定, 映像劫持也懒的修复了, 让它劫持着吧

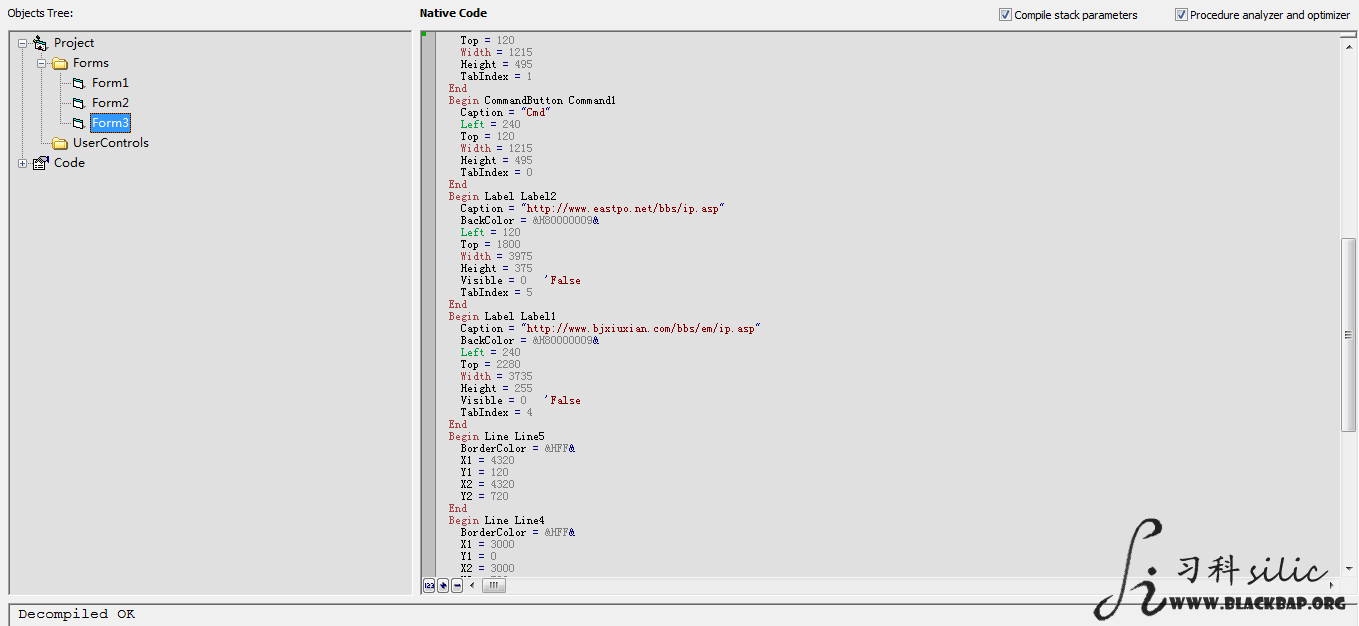

关于shift后门的非主流分析方法:因为是VB写的程序么, 用神器好了…VB Decompiler加载, 然后鼠标点几下

找到明文保存的一个密码: 100986,DJ目测这shift后门是以前老饭客论坛的公用后门生成器生成的, 进服务器的应该是个废柴

估计这shift后门也是黑吃黑的, 454907是后门生成器作者内置的密码, 100986是那废柴小黑设置的密码…

关于VB Explorer和SmartCHK, 前者调试功能欠强大; 后者对P-code处理不如人意…